“I rischi cyber hanno ormai assunto una natura esistenziale, ed è urgente adeguare al nuovo scenario le misure di prevenzione e protezione, a tutti i livelli (pubblica amministrazione, aziende pubbliche e private), onde evitare di subire danni sempre maggiori.”

Fonte: Rapporto Clusit 2025

Future Touch TI AIUTA A “INVESTIGARE” I SISTEMI INFORMATICI E IL FATTORE UMANO DELLA TUA AZIENDA con un innovativo metodo automatico di ricerca e test delle vulnerabilità informatiche, che utilizza l’impiego combinato di tecniche avanzate di Intelligenza Artificiale (AI) e Machine Learning,

Siamo in grado di rilasciarti un Report in tempi brevissimi – CONFORME OWASP/ISO 27001/NIS/GDPR

COSA OTTIENI:

1. Comprendi la situazione degli Asset Digitali e la reale vulnerabilità della tua azienda

2. Chiudi i punti di accesso al sistema da possibili attacchi informatici (Reti Esterne)

3. Limiti i danni possibili da movimenti interni (Reti Interne)

✅ Il giusto approccio alla Cyber Security non è quello di fare una ricerca di mercato sulla sicurezza e scegliere gli strumenti da adottare, ma CONOSCERE E ANALIZZARE LA PROPRIA STRUTTURA E I PROPRI PROCESSI, per poter poi prendere le giuste misure di tutela!

✅ AFFIDATI AD UN PARTNER QUALIFICATO E CERTIFICATO!

CONTATTACI PER SAPERNE DI PIU’ E PRENOTARE UNA PRIMA CONSULENZA GRATUITA!

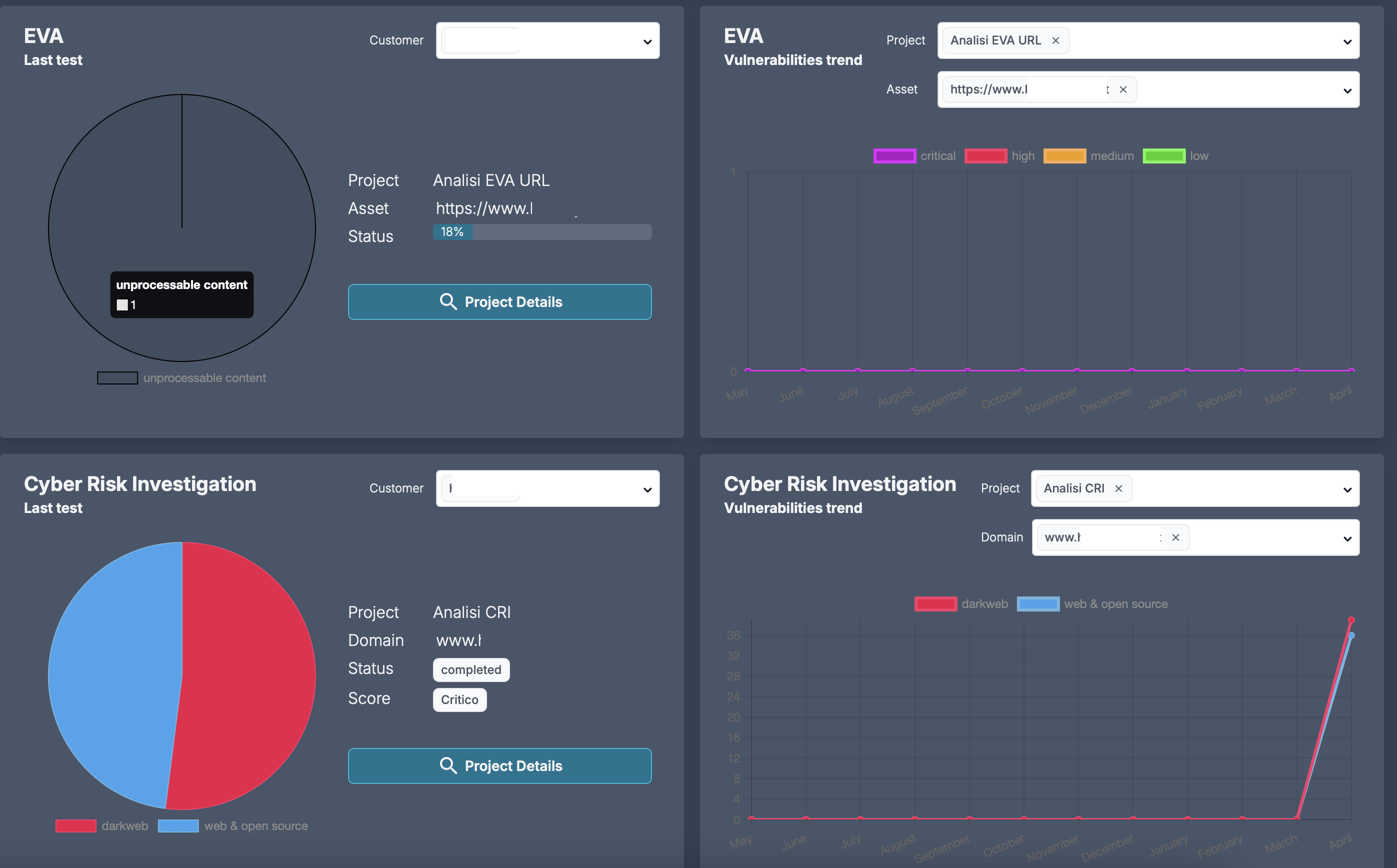

CYBER RISK INVESTIGATION (CRI)

La Cyber Risk Investigation (CRI) è il servizio che aiuta le aziende a identificare, monitorare e mitigare i rischi informatici senza eseguire test invasivi sulla loro infrastruttura.

Grazie a una Threat Intelligence avanzata, CRI raccoglie e analizza dati provenienti da fonti pubbliche, deep web e dark web, offrendo una visione chiara e aggiornata delle esposizioni dell’azienda a potenziali attacchi. Questo approccio permette di rilevare credenziali compromesse, fughe di dati, informazioni esposte e attività malevole che potrebbero essere sfruttate dai cybercriminali.

CRI non si limita a un’analisi statica: fornisce aggiornamenti in tempo reale e permette di approfondire le minacce individuate con il supporto di un Ethical Hacker, trasformando la prevenzione in un vantaggio strategico.

CRI esegue una scansione approfondita di più livelli del web per individuare informazioni

potenzialmente pericolose:

- OSINT (Open Source Intelligence): informazioni accessibili pubblicamente, come data breach resi noti, forum, repository di codice, social media e documenti esposti.

- Deep Web: contenuti non indicizzati dai motori di ricerca tradizionali, come database accessibili con credenziali o archivi cloud senza protezione adeguata.

- Dark Web: mercati illegali, forum di hacker, leak repository e altre fonti dove avvengono compravendite di dati rubati e strumenti per attacchi informatici.

La Cyber Risk Investigation (CRI) è una soluzione indispensabile per chi vuole anticipare gli attacchi informatici e ridurre i rischi aziendali.

Con un monitoraggio continuo e un approccio data-driven, le aziende possono rafforzare la propria sicurezza, proteggendo dati, asset e reputazione.

Non aspettare di subire un attacco: scopri oggi stesso il livello di esposizione della tua azienda!

EVA – SURFACE SCAN & ENUMERATION

La surface analysis di EVA riguarda sia la parte di rete che di servizi, dagli indirizzi IP pubblici e le web application ai sistemi informatici interni aziendali.

Una volta ottenuto il target da parte del cliente, EVA effettua un’analisi in black-box dei possibili punti di attacco sfruttabili da un cyber criminale, ottimizzando la propria ricerca attraverso la determinazione e il traceroute degli host utilizzati e dei servizi attivi da parte del cliente (es., Apache, Solaris, Nginx, ecc.).

EVA è in grado di riconoscere i tipi di device utilizzati (es., router, firewall, DVR, macchine industriali, ipcam etc.), individua le versioni del sistema operativo in esecuzione (es., Windows, Linux attraverso il TCP/IP stack fingerprinting, scada) e le tipologie di filtri utilizzati dal sistema informatico (es., IDS/WAF di monitoraggio delle attività anomale sulla rete).

Il software esegue la scansione dei protocolli e servizi utilizzati (es., FTP, SSH, Н1, WebDAV, etc.), individua i Common Platform Enumeration (CPE) ed esegue l’attività di enumeration delle risorse individuate (e.g., NetBIOS, SNMP, LDAP, Kerberos, mysql, postgresql), estrapolando informazioni quali service version, git commit, build date, auth permission, namespaces, pods

Exploitation (Penetration Testing)

L’attività di penetration testing di EVA è stata sviluppata nel suo codice proprietario per avere di default la modalità di exploit, che consente di individuare e sfruttare le vulnerabilità note (CVE exploit) a seguito dell’attività di enumeration degli host analizzati, senza avere un impatto negativo sull’operatività del sistema analizzato.

EVA è in grado di generare payload c.d. evasivi, cioè che mirano a eludere antivirus (es., Windows Defender), senza necessità di un supporto esterno di altri tool, ma in completa autonomia ed in black box.

Tutte le vulnerabilità sono verificate e testate, laddove necessario e possibile, per non avere un impatto sulle prestazioni dei sistemi analizzati. I test di exploitation riguardano gli ambiti di analisi post surface scanning, quindi prevedono, ad esempio, il test dei protocolli applicativi utilizzati (es., http, https), dei file di rete (es., SMB dumping, eternal blue), dei protocolli di crittografia (es., SSH), delle applicazioni server JBoss e più in generale Java (es., deserialization, RMI su HTTP, Jenkins RCE, Remote JMX), dei database (es., MySQL e Microsoft SQL Server bruteforce e dumping) e dell’active directory in caso di servizio personalizzato.

Encryption test

EVA è in grado di effettuare un’analisi delle impostazioni di crittografia e delle relative vulnerabilità presenti sulle risorse di rete (es. Lucky13, Sweet32, Poodle, Beast, ecc.). Durante questa attività vengono individuate le configurazioni relative al protocollo di crittografia utilizzato ed individuati gli eventuali difetti crittografici presenti, inclusi quelli a livello di servizio (es. Https, STARTTLS per MySQL, PostgreSQL). Durante questa attività, EVA si collega al server e ne analizza la configurazione SSL/TLS (incluse le versioni SSLv2, SSLV3 e TLS V1.3), in particolare ricercando le impostazioni di crittografia avanzate (es., certificati, suite di cifratura, curve ellittiche, ecc.) e assicurandosi che non sia vulnerabile agli attacchi di tipo TLS

noti (es., Heartbleed, ROBOT, OpenSSL CCS injection, ecc.).

EVA è inoltre in grado di eseguire le analisi di crittografia più specifiche (es., base64, 3DES, RC4, DHE keys), con l’obiettivo di evidenziare le credenziali critiche, ovvero quelle che consentirebbero ad un attaccante di raggiungere le informazioni aziendali più riservate.

Metodologia OSSTMM

EVA segue la metodologia di testing descritta nell’Open Source Security Testing Metodology Manual (OSSTMM), ideata per testare la sicurezza operativa di postazioni, flussi di lavoro, wireless e delle reti di dati più in generale. EVA ha scelto di aderire anche a questo framework perché è considerato un riferimento tecnico di supporto allo standard ISO/IEC 27001.

A tal fine, EVA è lo strumento per la security analysis, che può essere integrato in azienda come parte integrante del work flow stabilito nel modello OSSTMM (cfr., Chapter 6 – Work Flow, OSSTMM 3), proprio perché si concentra sull’attività di ricerca delle vulnerabilità e la verifica della robustezza del sistema IT aziendale.

OWASP checklist

EVA segue i principi dell’OWASP Testing Project, ovvero esegue le proprie attività di VA/PT secondo il Penetration Testing Execution Standard (PTES), che definisce il percorso del test in 7 fasi:

1. Pre-engagement interactions

2. Raccolta di informazioni

3. Modellazione delle minacce

4. Analisi della vulnerabilità

5. Sfruttamento (laddove possibile)

6. Analisi post-sfruttamento

7. Report

ISO 27001

EVA ha impostato le proprie attività di testing per sostenere le aziende ad essere conformi con la nuova norma ISO/IEC 27002:2022, che ha una nuova struttura e che comporta una modifica importante della ISO/IEC 27001:2013, in particolare per riallineare l’Annex A. Infatti, la nuova norma richiede che i controlli siano più sostanziali e legati alle prestazioni, ovvero attenti alla prevenzione cyber.

Non aspettare di subire un attacco: scopri oggi stesso il livello di esposizione della tua azienda!

CERTIFICAZIONI